Püf noktalarımızı okuyun, kablosuz ağınızı tam anlamıyla güvenlik çemberine alın, bilgi sızdırmayın

Kablosuz ağ kullanımı gün geçtikçe daha da popülerleşiyor ama kablolularla karşılaştırıldıklarında daha az güvenlik sunuyorlar. Fakat bir kablosuz ağa esaslı bir güvenlik eklemek pek de masraflı bir süreç değil.

İlk kez kablosuz ağ oluşturanlar sisteminin bu kadar kolay bir şekilde ağa bağlanabildiğini görünce şaşıracaklardır. Ama kolaylığında bedeli var. Gerekli güvenlik ayarları genellikle devre dışıdır ve ilk önce oluşturulmaları gerekir. CHIP Online size kablosuz ağınızı nasıl korumanız gerektiğini gösterecek.

Bir baz istasyonu ve iki W-LAN kartı ile birkaç dakika içinde kablosuz ağ oluşturabilirsiniz. Çalışan kablosuz ağın sevincinden temel güvenlik ile ilgilenmeyi unutmayın.

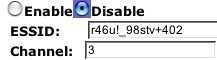

Her W-LAN bir ESSID (Extended Service Set Identifier) ismi taşır. Bu şekilde doğru ağa bağlandığınızı anlayabilirsiniz. Komşunuzun da aynı isimli ağı seçmesi gibi bir durum olabilir. Eğer üreticinin oluşturduğu Erişim-Noktası standart değerini değiştirirseniz bu ihtimal neredeyse sıfıra iniyor. Kablosuz ağınız için şifreli bir isim bulun yani "W-LAN" veya "Kablosuz Ağ" gibi isimler değil.

Çalışan bir W-LAN kartı ile CeBIT'de dolaşırken birçok kablosuz ağ bulabilirsiniz. Sebep: erişim noktaları ESSID'lerini etrafa yayarlar ve W-LAN yazılımı çevreyi buna karşın tarar. Yeterli uzaklıktaki herkes ağı bu şekilde keşfedebilir. Güvenlik unsuru olarak ESSID yayınını kapatmak tavsiye edilir. Daha açık bir dille: kim açıkça ağ ismini dağıtırsa diğerleri de bu ağın varlığından haberdar olmuş olur. Güncel baz istasyonları bu özelliği destekliyor.

Çoğu erişim noktası bir tarayıcı üzerinden kontrol edilir. Bu her şeyden önce rahat ve platformdan bağımsız bir durum; Linux ve Mac kullanıcıları buna sevinebilir. Yönetim konsoluna giriş bir parola ile korunur. Burada tabi her zamanki kurallar geçerli: mümkün olduğunca uzun, harf, rakam ve özel karakterlerden oluşan bir şifre oluşturun.

Erişim noktalarındaki bir rahatlık da Uzaktan-Bakım özelliğidir. Uzaktan-Erişim özelliğini kapatın ve W-LAN'ınızı yerel olarak ayarlayın. Uzaktan firmware güncelleme gibi zırvaları da devre dışı bırakın. Düzenli olarak Erişim-Noktası üreticilerinin web sitelerini kontrol edip firmware güncellemelerinin çıkıp çıkmadığını görebilirsiniz. Her ihtimale karşı baz istasyonunuzu en güncel duruma getirin.

Windows emniyet altına alın

Bir ağ kullanırken genel olarak Windows'un güvenlik açıklarını kapatmalısınız: neredeyse tüm uzaktan yönetilen Windows-Hizmetleri "Sunucu Hizmeti" denilen öğe üzerinden yönetilir. Birçok W-LAN kullanıcısı, sunucu hizmeti sunmayacağı için bu hizmeti rahatlıkla kapatabilirler.

"Yönetimsel Araçlar" da "Hizmetler" ikonunu seçin. "Sunucu" hizmetini arayın. Buradaki sorun hizmetin otomatik olarak başlatılması; yani her an açık olması. Durumu "Devre Dışı" yapın. Bunu yapmak için hizmetin üzerine sağ tıklayın ve "Özellikleri", "Başlangıç Türü" adımlarını uygulayın. Sunucu hizmeti olmadan hiç kimse laptopunuzdaki ağa bağlanamaz, verilere erişemez veya program çalıştıramaz.

Ayrıca sisteminizde hangi dizinlerin Windows-Dosya-Paylaşımına açık olduğunu belirleyin. Komut istemi üzerinden vereceğiniz net share komutu ile detaylı bilgi öğrenebilirsiniz. net share paylaşımadı /D ile mecburi olmayan paylaşımları kapatabilirsiniz. Ancak Sunucu hizmeti başlatılırsa bir sonraki açılışta bu paylaşımlar yeniden açılır.

Temel önlemleri uyguladıysanız şimdi bir adım daha ilerleyebilirsiniz: Şifreleme ve doğrulamayı etkin hale getirin.

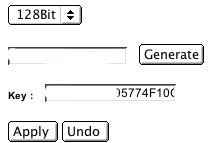

WEP (Wired Equivalent Privacy), kablosuz ağlarında veri şifreleme ve doğrulamayı gerçekleştiren bir süreçtir. Ne yazık ki bu süreç pek de güvenli değil. Ne olursa olsun WEP'in aktive edilmesi kesinlikle gerekli, zira saldırgan şifrelemeyi kırmak için doğru araçlara ve birkaç saate daha ihtiyaç duyuyor.

WEP'te her şeyden önce şifre uzunluğu önemli. Kural her zaman geçerli: Ne kadar uzunsa o kadar sağlam. Güncel cihazlarda 128 Bit'e ulaşılmış olması gerekiyor. Önemli olan bir unsur da şifrenizi ara sıra değiştirmeniz olacaktır. En iyisi bu işi de düzensiz aralıklarla yapın.

WEP plus x

WEP'i iyileştirmek için iki ilave yapmanız gerekiyor: standart koşut-zamanlı genişletmeler ve firmalara has özel çözümler. Koşut-zamanlı yol WEP plus üzerinden geçiyor. WEP plus, WEP'de ortaya çıkan zayıf Hash-Kodlarının önüne geçiyor. Kullanabilmek içinse hem baz istasyonunun hem de W-LAN sürücüsünün bunu desteklemesi gerekiyor. Eski cihaz sahipleri bir firmware güncellemesi gerçekleştirebilir. RSA'nın bir çözüm önerisi olarak Rapid Re-Keying (hızlı yeniden şifreleme) söylenebilir ama bu yöntem WEP standartlarına uymuyor.

WPA - daha iyi olan çözüm

WPA, Wi-Fi Protected Access teriminin kısaltması ve aynı zamanda şifreleme ve tanımlama standardı olarak kullanılıyor. Standart, Wi-Fi Allianz tarafından WEP'in tasarımından kaynaklanan temel zayıflıkları ortadan kaldırmak için geliştirildi. Bu şekilde bakarsak WPA, WEP'in daha güvenli olan halefi oluyor.

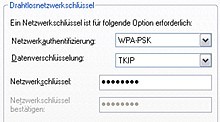

Eğer erişim noktanız WPA sunuyorsa - zira şuan çoktan desteklemeli veya bir yazılım güncellemesi yoluyla öğrenmeli - WEP yerine WPA'yı etkinleştirmelisiniz. Sadece şifreleme için bile WPA, TKIP (Temporal Key Integrity Protocol) standardını kullanıyor ki bu iş için ağ bağlantınızın ayarlarını kendiniz girmelisiniz.

Ev için WPA

WPA, tanımlama-sunucular ile bağlantı halinde çalışır. Lükse kaçan firmalar için iyi bir durum. Ama kişisel kullanım için bu çözüm kullanılamıyor. Bu yüzden ağ tanımlamanızı WPA-PSK'ya ayarlayın. PSK'nın açılımı Pre-Shared Key ve sizin kendinizin bile tüm erişim noktaları ve istemciler için Master-Key (ana şifre) diye bilinen şifreyi girmeniz gerektiği anlamına geliyor. Bu gerçekleştiğinde TKIP daha güvenli şifreler oluşturmak için ana şifreyi kullanıyor.

WPA2 veya 802.11i

WPA2 şuan bulunan en güncel güvenlik standardı. Kablosuz ağların standartlaşması çerçevesinde WPA, IEEE (Institute of Electical and Electronic Engineers) tarafından 802.11i ismiyle geliştirildi. WPA'nın güzel tarafı şu: AES (Advanced Encryption Standard) şifreleme standardını kullanıyor. Bunu yaparken de doğal olarak 128, 192 veya 256 Bit şifreleme yöntemini kullanıyor.

WPA ve WPA2 temel olarak birbirleri ile uyumlu; bu yüzden baz istasyonları bir "Karışık Mod" içinde çalıştırılabilecek. Yine de bu standart sadece bir yazılım güncellemesi ile edinilemiyor - yeni donanım WPA2 için şart.

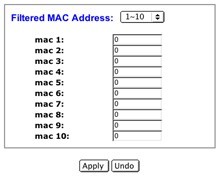

Kablosuz ağınızın korumanın etkin yöntemlerinden biri de sadece uygun bir MAC adresine erişim sağlamaktır.

Şifre sorgulamalarında hackerler biraz şans ile amaçlarına ulaşabilirler ama bir Donanım-Adresini taklit etmek bayağı bir maliyet gerektiriyor. Kablosuz ağınızı Access Control Lists (ACL = Erişim Kontrolü Listeleri) ile sadece belirli MAC adreslerine erişim izini vererek emniyet altına alın.

Windows, ipconfig /all komutu ile bilgisayarınızdaki tüm MAC adreslerini veriyor. Bunu "Fiziksel Adresler" satırı altında bulabilirsiniz. Linux kullanıcıları adreslere ifconfig komutu ile ulaşabilirler. Aynı komut Mac OS X için de geçerli.

Şimdi sırada geçerli MAC adreslerini baz istasyonu konfigürasyonuna iletmek kaldı. Bu kablosuz ağlarda kolayca yapılabilir. Eğer birden çok erişim noktası ve kullanıcı varsa bir miktar emeğinize mal olabilir.

Büyük kablosuz ağlardaki ACL'lerin yönetimi için Radius-Server (Remote Dial-In User Authentication Service) ismiyle anılan ve merkez ACL'leri kaydedip erişim noktaları ile eşitleyen bir sunucu mevcut. Çok enteresan bir proje ise GPL lisansı altında geliştirilen FreeRADIUS projesi. Windows-XP-İstemcileri ve Linux-İstemcileri için açıklamalar çoktan yapıldı.

Genellikle firmalarda mevcut kablolu ağlardan, kablosuz ağlar elde edilir. Zayıf nokta burada kablosuz ağ: davetsiz misafir istilasına sebebiyet verebileceği için emniyeti ön plana almak en akıllıca adım olacaktır.

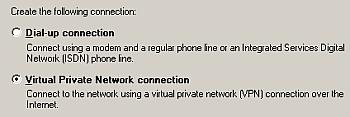

Bugünlerde birçok firmadaki güvenlik duvarı, ağları dışarıya doğru da korumalı. Kablosuz ağ ile kablolu ağı bir araya getirirken ara-bölme olarak bir güvenlik duvarının kullanılması tavsiye edilir. Ama bu da yeterli değil: Tüm iletişim bir Virtual Private Network (VPN = Sanal Özel Ağ) üzerinden gerçekleştirilmelidir. VPN'de bir tünel vasıtasıyla güvenilir olmayan bir ağdan güvenli bir bağlantı sağlanabilmektedir.

Bu iş için W-LAN ve mevcut LAN arasında duracak olan bir VPN-Ağ-Geçidine ihtiyacınız var. Mevcut ağa erişim isteyen tüm makinelerde güvenli bağlantıyı sağlayacak VPN istemcilerinin kurulu olması gerekecek. LAN'a ulaşmanın tek yolu VPN tüneli üzerinden gerçekleşecek.

Birçok VPN protokolü mevcut, en popüler olanı ise IPsec. Güvenlik duvarlı, IPsec temelli bir VPN-Ağ-Geçidi tam da Linux'a has bir durum. Çok çekici bir diğer yöntem ise DUCLING (Diskette-based Ultra Compact Linux IPSec Network Gateway), bu iş için eski bir bilgisayara, iki ağ kartına ve bir diskete ihtiyaç duyuluyor. Linuxjournal'dan meslektaşlarımızın bu konuda bir çalışması var, ne yazık ki sadece İngilizce.

Kişisel kullanım için şuana kadar saydığımız adımlar yeterli olacaktır, VPN bile aslında ev kullanımı için çok uçlarda olan bir yöntem. Buna karşın firmalarda güvenlik daha iyi garanti altına alınmalıdır.

Daha güvenli şifreler, örtülü ID'ler, WEP, ACL'ler ve VPN'ler, W-LAN yöneticileri için günlük alınan ekmekten farksızdır. Elbette bu tedbirler iyi bir güvenlik sağlayacaktır ama çoğunlukla iyi, yeterli derecede iyi değildir :) Firma bilgilerinin korunması için birkaç Dolardan feragat etmek her zaman iyi bir yatırımdır.

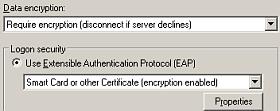

2001'in ortasından beri kablosuz ağlar için 802.1x "Port Based Network Access Control" standardı geçerli. Kullanıcıları tanımlama süreci EAP (Extensible Authentication Protocol) üzerinden gerçekleşiyor. Verilerin kontrolü baz istasyonu tarafından değil bilakis bir Radius sunucusuyla arka planda gerçekleştiriliyor.

Windows XP, 802.1x standardını destekliyor ama W-LAN donanımı ve istemci yazılım da buna destek vermeli. Linux içinse ücretsiz Open1x eklentisi mevcut.

Zayıf noktaları daha kesin biçimde bulun

Bir yönetici kablosuz ağı emniyet altına aldıktan sonra ne yapar? Asıl iş şimdi başlıyor çünkü sırada zayıf noktaları aramak var. Netstumbler, Kismet, Airsnort veya Wepcrack gibi araçlar sadece silah niteliğinde olmamakla beraber yöneticinin alet çantası olarak da görev görebilirler. Diğer bir adım olarak ise Akıllı-Kart kullanımı gelebilir. Bazı W-LAN kartları bu programlanabilir kartçıklar için ekstra girişlere sahip.

Son bir adım olarak da kablosuz ağınızın ne kadar güvenli olduğunu ölçebilirsiniz. Taraf değiştirerek uygun araçlarla zayıf noktaları bulmaya çalışın.

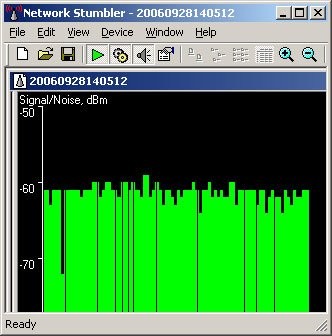

Netstumbler: Ağınız ne kadar uzağa erişebiliyor?

Netstumbler veya Kismet gibi casuslarla kendi ağınızın ne kadar uzağa ulaşabildiğini takip edebilirsiniz. Yazılımı W-LAN desteği olan bir laptopa kurun ve aracın gönderilen paketleri takip etmesini sağlayın. Araçların sizin SSID'nizi ne kadar çabuk yayımladığını test edin. Eğer ağınızı bulursanız ne kadar uzağa erişebildiğini kontrol edin. Laptopunuzu hareket ettirerek sinyal gücünün gösterilmesini sağlayın.

Aircrack: Kablosuz ağınızı hackleyin

Aircrack'i (www.aircrack-ng.org) kullanarak ağınızın ne kadar iyi şifrelendiğiniz öğrenin. Bir hacker gibi davranmadan önce donanımınızın Aircrack ile beraber çalışabildiğinden emin olun. Hangi Aygıt Yöneticisinden hangi ağ donanımını kullandığınızı gözden geçirin (kablosuz ağ yongası) ve Aircrack'in uygun sürücüye sahip olup olmadığını denetleyin. Bir sistem geri yükleme noktası veya yedekleme oluşturarak ağ kartınız için yamalanmış olan sürücüyü yükleyin.

Dikkat: Sürücüler cihazınızı öyle modifiye eder ki ancak bir sistem geri yüklemesinden sonra alıştığınız gibi sörf yapmaya devam edebilirsiniz.

İşte böyle: Airdump ve Aircrack

WEP şifrelemesinde veriler RC4 algoritması kullanılarak şifrelenir. Her paket için bir 24-bit ilklendirme vektörü (IV = Initialization Vector) oluşturulur ve WEP anahtarı ile birleştirilir. Airdump aracı ile bu tip IV'leri yakalayabilirsiniz. Yeterli materyal toplayabilirseniz Aircrack bundan bir WEP anahtarı üretebiliyor.

Kablosuz ağınız ne kadar iyi şifrelenmiş olursa Aircrack istenilen anahtarı elde etmek için daha fazla uğraşır. Eğer araç birkaç dakika içinde uyan bir sonuç döndürürse, saldırganların işini kolaylaştırmamak için daha karmaşık bir şifreleme kullanmalısınız demektir: WEP-2 şifrelemesi olan yönlendiricileri (router) kırmak son derece zordur.

W-LAN'lar kolayca oluşturulabiliyor ve doğru ayarlarla kâfi derecede güvenlik sağlayabiliyorlar. Uygulamalı bir test zayıf noktaları bulmak için yeterli.

Birkaç istemcisi ve bir baz istasyonu olan kişisel kablosuz ağlarda birkaç adım kâfi geliyor: En yüksek şifrelemeyi kullanın ve ağınızı sabit MAC adresleri ile birleştirin. Bu şekilde en azından ESSID'in fire vermeye meyilli durumundan kurtulabilirsiniz. Her ihtimale karşı işletim sisteminizdeki potansiyel güvenlik açıklarını kapatın ve yönlendiricinizin güvenlik duvarını konfigüre edin.

"Normal bir ağ" ile birleşik büyük kablosuz ağlara sahip firmalar için bir VPN tünelinin oluşturulmasını tavsiye ediyoruz. Yönetim masraflarını en aza indirmek içinse ekstra olarak EAP-Tanımlama ile beraber bir Radius sunucusunun oluşturulması gerekir.

Kablosuz ağınızı emniyet altına aldıktan sonra bir uygulamalı test yapın. Bu sayede muhtemel zayıf noktalar hakkında bilgi alabilir ve buna paralel olarak tepki verebilirsiniz.

Kablosuz ağ kullanımı gün geçtikçe daha da popülerleşiyor ama kablolularla karşılaştırıldıklarında daha az güvenlik sunuyorlar. Fakat bir kablosuz ağa esaslı bir güvenlik eklemek pek de masraflı bir süreç değil.

İlk kez kablosuz ağ oluşturanlar sisteminin bu kadar kolay bir şekilde ağa bağlanabildiğini görünce şaşıracaklardır. Ama kolaylığında bedeli var. Gerekli güvenlik ayarları genellikle devre dışıdır ve ilk önce oluşturulmaları gerekir. CHIP Online size kablosuz ağınızı nasıl korumanız gerektiğini gösterecek.

Bir baz istasyonu ve iki W-LAN kartı ile birkaç dakika içinde kablosuz ağ oluşturabilirsiniz. Çalışan kablosuz ağın sevincinden temel güvenlik ile ilgilenmeyi unutmayın.

Her W-LAN bir ESSID (Extended Service Set Identifier) ismi taşır. Bu şekilde doğru ağa bağlandığınızı anlayabilirsiniz. Komşunuzun da aynı isimli ağı seçmesi gibi bir durum olabilir. Eğer üreticinin oluşturduğu Erişim-Noktası standart değerini değiştirirseniz bu ihtimal neredeyse sıfıra iniyor. Kablosuz ağınız için şifreli bir isim bulun yani "W-LAN" veya "Kablosuz Ağ" gibi isimler değil.

Çalışan bir W-LAN kartı ile CeBIT'de dolaşırken birçok kablosuz ağ bulabilirsiniz. Sebep: erişim noktaları ESSID'lerini etrafa yayarlar ve W-LAN yazılımı çevreyi buna karşın tarar. Yeterli uzaklıktaki herkes ağı bu şekilde keşfedebilir. Güvenlik unsuru olarak ESSID yayınını kapatmak tavsiye edilir. Daha açık bir dille: kim açıkça ağ ismini dağıtırsa diğerleri de bu ağın varlığından haberdar olmuş olur. Güncel baz istasyonları bu özelliği destekliyor.

Çoğu erişim noktası bir tarayıcı üzerinden kontrol edilir. Bu her şeyden önce rahat ve platformdan bağımsız bir durum; Linux ve Mac kullanıcıları buna sevinebilir. Yönetim konsoluna giriş bir parola ile korunur. Burada tabi her zamanki kurallar geçerli: mümkün olduğunca uzun, harf, rakam ve özel karakterlerden oluşan bir şifre oluşturun.

Erişim noktalarındaki bir rahatlık da Uzaktan-Bakım özelliğidir. Uzaktan-Erişim özelliğini kapatın ve W-LAN'ınızı yerel olarak ayarlayın. Uzaktan firmware güncelleme gibi zırvaları da devre dışı bırakın. Düzenli olarak Erişim-Noktası üreticilerinin web sitelerini kontrol edip firmware güncellemelerinin çıkıp çıkmadığını görebilirsiniz. Her ihtimale karşı baz istasyonunuzu en güncel duruma getirin.

Windows emniyet altına alın

Bir ağ kullanırken genel olarak Windows'un güvenlik açıklarını kapatmalısınız: neredeyse tüm uzaktan yönetilen Windows-Hizmetleri "Sunucu Hizmeti" denilen öğe üzerinden yönetilir. Birçok W-LAN kullanıcısı, sunucu hizmeti sunmayacağı için bu hizmeti rahatlıkla kapatabilirler.

"Yönetimsel Araçlar" da "Hizmetler" ikonunu seçin. "Sunucu" hizmetini arayın. Buradaki sorun hizmetin otomatik olarak başlatılması; yani her an açık olması. Durumu "Devre Dışı" yapın. Bunu yapmak için hizmetin üzerine sağ tıklayın ve "Özellikleri", "Başlangıç Türü" adımlarını uygulayın. Sunucu hizmeti olmadan hiç kimse laptopunuzdaki ağa bağlanamaz, verilere erişemez veya program çalıştıramaz.

Ayrıca sisteminizde hangi dizinlerin Windows-Dosya-Paylaşımına açık olduğunu belirleyin. Komut istemi üzerinden vereceğiniz net share komutu ile detaylı bilgi öğrenebilirsiniz. net share paylaşımadı /D ile mecburi olmayan paylaşımları kapatabilirsiniz. Ancak Sunucu hizmeti başlatılırsa bir sonraki açılışta bu paylaşımlar yeniden açılır.

Temel önlemleri uyguladıysanız şimdi bir adım daha ilerleyebilirsiniz: Şifreleme ve doğrulamayı etkin hale getirin.

WEP (Wired Equivalent Privacy), kablosuz ağlarında veri şifreleme ve doğrulamayı gerçekleştiren bir süreçtir. Ne yazık ki bu süreç pek de güvenli değil. Ne olursa olsun WEP'in aktive edilmesi kesinlikle gerekli, zira saldırgan şifrelemeyi kırmak için doğru araçlara ve birkaç saate daha ihtiyaç duyuyor.

WEP'te her şeyden önce şifre uzunluğu önemli. Kural her zaman geçerli: Ne kadar uzunsa o kadar sağlam. Güncel cihazlarda 128 Bit'e ulaşılmış olması gerekiyor. Önemli olan bir unsur da şifrenizi ara sıra değiştirmeniz olacaktır. En iyisi bu işi de düzensiz aralıklarla yapın.

WEP plus x

WEP'i iyileştirmek için iki ilave yapmanız gerekiyor: standart koşut-zamanlı genişletmeler ve firmalara has özel çözümler. Koşut-zamanlı yol WEP plus üzerinden geçiyor. WEP plus, WEP'de ortaya çıkan zayıf Hash-Kodlarının önüne geçiyor. Kullanabilmek içinse hem baz istasyonunun hem de W-LAN sürücüsünün bunu desteklemesi gerekiyor. Eski cihaz sahipleri bir firmware güncellemesi gerçekleştirebilir. RSA'nın bir çözüm önerisi olarak Rapid Re-Keying (hızlı yeniden şifreleme) söylenebilir ama bu yöntem WEP standartlarına uymuyor.

WPA - daha iyi olan çözüm

WPA, Wi-Fi Protected Access teriminin kısaltması ve aynı zamanda şifreleme ve tanımlama standardı olarak kullanılıyor. Standart, Wi-Fi Allianz tarafından WEP'in tasarımından kaynaklanan temel zayıflıkları ortadan kaldırmak için geliştirildi. Bu şekilde bakarsak WPA, WEP'in daha güvenli olan halefi oluyor.

Eğer erişim noktanız WPA sunuyorsa - zira şuan çoktan desteklemeli veya bir yazılım güncellemesi yoluyla öğrenmeli - WEP yerine WPA'yı etkinleştirmelisiniz. Sadece şifreleme için bile WPA, TKIP (Temporal Key Integrity Protocol) standardını kullanıyor ki bu iş için ağ bağlantınızın ayarlarını kendiniz girmelisiniz.

Ev için WPA

WPA, tanımlama-sunucular ile bağlantı halinde çalışır. Lükse kaçan firmalar için iyi bir durum. Ama kişisel kullanım için bu çözüm kullanılamıyor. Bu yüzden ağ tanımlamanızı WPA-PSK'ya ayarlayın. PSK'nın açılımı Pre-Shared Key ve sizin kendinizin bile tüm erişim noktaları ve istemciler için Master-Key (ana şifre) diye bilinen şifreyi girmeniz gerektiği anlamına geliyor. Bu gerçekleştiğinde TKIP daha güvenli şifreler oluşturmak için ana şifreyi kullanıyor.

WPA2 veya 802.11i

WPA2 şuan bulunan en güncel güvenlik standardı. Kablosuz ağların standartlaşması çerçevesinde WPA, IEEE (Institute of Electical and Electronic Engineers) tarafından 802.11i ismiyle geliştirildi. WPA'nın güzel tarafı şu: AES (Advanced Encryption Standard) şifreleme standardını kullanıyor. Bunu yaparken de doğal olarak 128, 192 veya 256 Bit şifreleme yöntemini kullanıyor.

WPA ve WPA2 temel olarak birbirleri ile uyumlu; bu yüzden baz istasyonları bir "Karışık Mod" içinde çalıştırılabilecek. Yine de bu standart sadece bir yazılım güncellemesi ile edinilemiyor - yeni donanım WPA2 için şart.

Kablosuz ağınızın korumanın etkin yöntemlerinden biri de sadece uygun bir MAC adresine erişim sağlamaktır.

Şifre sorgulamalarında hackerler biraz şans ile amaçlarına ulaşabilirler ama bir Donanım-Adresini taklit etmek bayağı bir maliyet gerektiriyor. Kablosuz ağınızı Access Control Lists (ACL = Erişim Kontrolü Listeleri) ile sadece belirli MAC adreslerine erişim izini vererek emniyet altına alın.

Windows, ipconfig /all komutu ile bilgisayarınızdaki tüm MAC adreslerini veriyor. Bunu "Fiziksel Adresler" satırı altında bulabilirsiniz. Linux kullanıcıları adreslere ifconfig komutu ile ulaşabilirler. Aynı komut Mac OS X için de geçerli.

Şimdi sırada geçerli MAC adreslerini baz istasyonu konfigürasyonuna iletmek kaldı. Bu kablosuz ağlarda kolayca yapılabilir. Eğer birden çok erişim noktası ve kullanıcı varsa bir miktar emeğinize mal olabilir.

Büyük kablosuz ağlardaki ACL'lerin yönetimi için Radius-Server (Remote Dial-In User Authentication Service) ismiyle anılan ve merkez ACL'leri kaydedip erişim noktaları ile eşitleyen bir sunucu mevcut. Çok enteresan bir proje ise GPL lisansı altında geliştirilen FreeRADIUS projesi. Windows-XP-İstemcileri ve Linux-İstemcileri için açıklamalar çoktan yapıldı.

Genellikle firmalarda mevcut kablolu ağlardan, kablosuz ağlar elde edilir. Zayıf nokta burada kablosuz ağ: davetsiz misafir istilasına sebebiyet verebileceği için emniyeti ön plana almak en akıllıca adım olacaktır.

Bugünlerde birçok firmadaki güvenlik duvarı, ağları dışarıya doğru da korumalı. Kablosuz ağ ile kablolu ağı bir araya getirirken ara-bölme olarak bir güvenlik duvarının kullanılması tavsiye edilir. Ama bu da yeterli değil: Tüm iletişim bir Virtual Private Network (VPN = Sanal Özel Ağ) üzerinden gerçekleştirilmelidir. VPN'de bir tünel vasıtasıyla güvenilir olmayan bir ağdan güvenli bir bağlantı sağlanabilmektedir.

Bu iş için W-LAN ve mevcut LAN arasında duracak olan bir VPN-Ağ-Geçidine ihtiyacınız var. Mevcut ağa erişim isteyen tüm makinelerde güvenli bağlantıyı sağlayacak VPN istemcilerinin kurulu olması gerekecek. LAN'a ulaşmanın tek yolu VPN tüneli üzerinden gerçekleşecek.

Birçok VPN protokolü mevcut, en popüler olanı ise IPsec. Güvenlik duvarlı, IPsec temelli bir VPN-Ağ-Geçidi tam da Linux'a has bir durum. Çok çekici bir diğer yöntem ise DUCLING (Diskette-based Ultra Compact Linux IPSec Network Gateway), bu iş için eski bir bilgisayara, iki ağ kartına ve bir diskete ihtiyaç duyuluyor. Linuxjournal'dan meslektaşlarımızın bu konuda bir çalışması var, ne yazık ki sadece İngilizce.

Kişisel kullanım için şuana kadar saydığımız adımlar yeterli olacaktır, VPN bile aslında ev kullanımı için çok uçlarda olan bir yöntem. Buna karşın firmalarda güvenlik daha iyi garanti altına alınmalıdır.

Daha güvenli şifreler, örtülü ID'ler, WEP, ACL'ler ve VPN'ler, W-LAN yöneticileri için günlük alınan ekmekten farksızdır. Elbette bu tedbirler iyi bir güvenlik sağlayacaktır ama çoğunlukla iyi, yeterli derecede iyi değildir :) Firma bilgilerinin korunması için birkaç Dolardan feragat etmek her zaman iyi bir yatırımdır.

2001'in ortasından beri kablosuz ağlar için 802.1x "Port Based Network Access Control" standardı geçerli. Kullanıcıları tanımlama süreci EAP (Extensible Authentication Protocol) üzerinden gerçekleşiyor. Verilerin kontrolü baz istasyonu tarafından değil bilakis bir Radius sunucusuyla arka planda gerçekleştiriliyor.

Windows XP, 802.1x standardını destekliyor ama W-LAN donanımı ve istemci yazılım da buna destek vermeli. Linux içinse ücretsiz Open1x eklentisi mevcut.

Zayıf noktaları daha kesin biçimde bulun

Bir yönetici kablosuz ağı emniyet altına aldıktan sonra ne yapar? Asıl iş şimdi başlıyor çünkü sırada zayıf noktaları aramak var. Netstumbler, Kismet, Airsnort veya Wepcrack gibi araçlar sadece silah niteliğinde olmamakla beraber yöneticinin alet çantası olarak da görev görebilirler. Diğer bir adım olarak ise Akıllı-Kart kullanımı gelebilir. Bazı W-LAN kartları bu programlanabilir kartçıklar için ekstra girişlere sahip.

Son bir adım olarak da kablosuz ağınızın ne kadar güvenli olduğunu ölçebilirsiniz. Taraf değiştirerek uygun araçlarla zayıf noktaları bulmaya çalışın.

Netstumbler: Ağınız ne kadar uzağa erişebiliyor?

Netstumbler veya Kismet gibi casuslarla kendi ağınızın ne kadar uzağa ulaşabildiğini takip edebilirsiniz. Yazılımı W-LAN desteği olan bir laptopa kurun ve aracın gönderilen paketleri takip etmesini sağlayın. Araçların sizin SSID'nizi ne kadar çabuk yayımladığını test edin. Eğer ağınızı bulursanız ne kadar uzağa erişebildiğini kontrol edin. Laptopunuzu hareket ettirerek sinyal gücünün gösterilmesini sağlayın.

Aircrack: Kablosuz ağınızı hackleyin

Aircrack'i (www.aircrack-ng.org) kullanarak ağınızın ne kadar iyi şifrelendiğiniz öğrenin. Bir hacker gibi davranmadan önce donanımınızın Aircrack ile beraber çalışabildiğinden emin olun. Hangi Aygıt Yöneticisinden hangi ağ donanımını kullandığınızı gözden geçirin (kablosuz ağ yongası) ve Aircrack'in uygun sürücüye sahip olup olmadığını denetleyin. Bir sistem geri yükleme noktası veya yedekleme oluşturarak ağ kartınız için yamalanmış olan sürücüyü yükleyin.

Dikkat: Sürücüler cihazınızı öyle modifiye eder ki ancak bir sistem geri yüklemesinden sonra alıştığınız gibi sörf yapmaya devam edebilirsiniz.

İşte böyle: Airdump ve Aircrack

WEP şifrelemesinde veriler RC4 algoritması kullanılarak şifrelenir. Her paket için bir 24-bit ilklendirme vektörü (IV = Initialization Vector) oluşturulur ve WEP anahtarı ile birleştirilir. Airdump aracı ile bu tip IV'leri yakalayabilirsiniz. Yeterli materyal toplayabilirseniz Aircrack bundan bir WEP anahtarı üretebiliyor.

Kablosuz ağınız ne kadar iyi şifrelenmiş olursa Aircrack istenilen anahtarı elde etmek için daha fazla uğraşır. Eğer araç birkaç dakika içinde uyan bir sonuç döndürürse, saldırganların işini kolaylaştırmamak için daha karmaşık bir şifreleme kullanmalısınız demektir: WEP-2 şifrelemesi olan yönlendiricileri (router) kırmak son derece zordur.

W-LAN'lar kolayca oluşturulabiliyor ve doğru ayarlarla kâfi derecede güvenlik sağlayabiliyorlar. Uygulamalı bir test zayıf noktaları bulmak için yeterli.

Birkaç istemcisi ve bir baz istasyonu olan kişisel kablosuz ağlarda birkaç adım kâfi geliyor: En yüksek şifrelemeyi kullanın ve ağınızı sabit MAC adresleri ile birleştirin. Bu şekilde en azından ESSID'in fire vermeye meyilli durumundan kurtulabilirsiniz. Her ihtimale karşı işletim sisteminizdeki potansiyel güvenlik açıklarını kapatın ve yönlendiricinizin güvenlik duvarını konfigüre edin.

"Normal bir ağ" ile birleşik büyük kablosuz ağlara sahip firmalar için bir VPN tünelinin oluşturulmasını tavsiye ediyoruz. Yönetim masraflarını en aza indirmek içinse ekstra olarak EAP-Tanımlama ile beraber bir Radius sunucusunun oluşturulması gerekir.

Kablosuz ağınızı emniyet altına aldıktan sonra bir uygulamalı test yapın. Bu sayede muhtemel zayıf noktalar hakkında bilgi alabilir ve buna paralel olarak tepki verebilirsiniz.